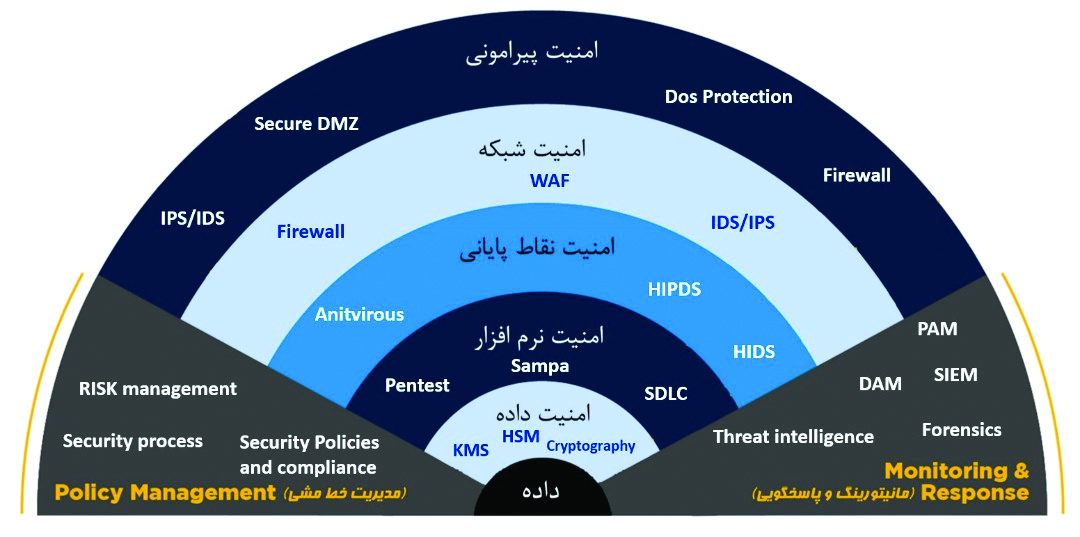

اکوسیستم امنیت شرکت خدمات انفورماتیک در یک نگاه/ دفاع در عمق

در شرکت خدمات انفورماتیک رویکرد اكوسيستم امنیت به صورت دفاع در عمق با استقرار مجموعهای از ابزارها و اقدامات امنیتی بصورت لایهای برای محافظت از اطلاعات و سرویسها اجرا میشوند.

به گزارش پایگاه خبری بانکداری الکترونیک، به استراتژی پیادهسازی لایههای متعدد دفاعی به منظور رویارویی با موضوعات اكوسيستم امنیت متعدد، به طور معمول دفاع در عمق اطلاق میشود.

این استراتژی مبتنی بر استفاده از اقدامات امنیتی مناسب در شرکت است و مجموعهای از همة اقدامات امنیتی به منظور ایجاد حفاظت کامل روی کل معماری دارد.

رویکرد دفاع عمیق در اكوسيستم امنیت سایبری را میتوان به صورت مجموعهای از دایرههای متحدالمرکز تجسم کرد که دادههایی که باید ایمن شوند، درونیترین دایره هستند.

هر یک از این لایهها بخشی از امنیت را فراهم میآورند و سطوح مقاومت متعددی را در برابر یک حمله ارائه میدهند و همچنین اطلاعاتی در مورد انجام حمله برای بهبود امنیتی سایر لایهها فراهم میآورند.

در هر لایه باید اصل CIA (محرمانه بودن، یکپارچگی، در دسترس بودن) به صورت مستقل و بهینه پیادهسازی شود.

شکل زير استفاده از لایههای متعدد دفاعی به منظور حفاظت در برابر مهاجم را به تصویر میکشد.

رویکرد اكوسيستم امنیت شرکت خدمات انفورماتیک

در شرکت خدمات انفورماتیک رویکرد اكوسيستم امنیت به صورت دفاع در عمق با استقرار مجموعهای از ابزارها و اقدامات امنیتی بصورت لایهای برای محافظت از اطلاعات و سرویسها اجرا میشوند.

این رویکرد به عنوان یک سیاست و روش دفاعی در بسیاری از سازمانها به منظور محافظت در برابر تهدیدات غیرمنتظره مورد استفاده قرار میگیرد.

زیرا که اگر در این رویکرد یک مکانیزم امنیتی دور زده شود یا به درستی کار نکند، مهاجم با سایر لایههای امنیتی روبهرو خواهد شد که اجرای حمله را دشوار میسازد.

مفهوم دفاع عمیق با استراتژی Castle approach سازمانهای نظامی مشترک است؛ این رویکرد همانند قلعه سعی میکند از اطلاعات و دادههای با ارزش با لایههای امنیتی مختلف محافظت کند.

همچنین امکان بهبود هر لایه به صورت مستقل وجود دارد و با توجه به پیچیدگی طراحی، محافظت حداکثری را ممکن میکند.

بنابراین داده که با ارزشترین دارایی شرکتهای فناوری اطلاعات است، در درونیترین لایه و با استفاده از ابزارهای و روشهای مستقل امنیتی از آن محافظت میشود.

لایههای مختلف اكوسيستم امنیت شامل موارد زیر است:

Data Security Endpoint security

Aplication Security Network Security

Perimeter Security

لایه های اكوسيستم امنیت

امنیت داده (Data Security):

منظور از امنیت داده رعایت کنترلهای امنیتی برای محافظت در انتقال و ذخیره دادهها نظیر رمزنگاری است.

همچنین روالهای دریافت پشتیبان و استفاده از ابزارهای رمزنگاری برای جلوگیری از دست رفتن داده و محافظت از داده نیز در این لایه قرار دارد.

این لایه یکی از بخشهای کلیدی در شرکت خدمات انفورماتیک است، زیرا نقص دادهها عواقب ناگواری را در business شرکت دارد.

از جمله ابزارهای مهمی که در این لایه در شرکت مورد بهره برداری قرار میگیرد محصول HSM است. برخی از ابزارهای مورد استفاده در این لایه به شرح زیر است.

HSM KMS Cryptography

امنیت نقاط پایانی (Endpoint Security):

این لایه امنیتی اطمینان حاصل میکند که نقاط پایانی و سیستمهای کاربری مورد سوء استفاده قرار نگیرند.

این لایه از امنیت با استفاده از آنتی ویروس، کنترل رویدادهای جمعآوریشده در SIEM و همچنین استفاده از ابزارهای نظر HIDS محافظت میشود.

Anitvirous HIPDS HIDS

امنیت نرمافزار (Application Security):

این لایه امنیتی شامل امنیت داخلی برنامه کاربردی و همچنین کنترلهای امنیتی به منظور بررسی دسترسی برنامه به داراییهای سازمان میشود.

فرآیند تست نفوذ تدوینشده در شرکت خدمات انفورماتیک به صورت دقیق کلیه مشکلات امنیتی برنامه کاربردی را پوشش میدهد و در روال استقرار هم بندی برنامه کاربردی در شبکه مورد بررسی قرار میگیرد.

Pentest

سامانه کنترل فرایندهای تست نفوذ در اكوسيستم امنيت

SDLC

امنیت شبکه (Network Security):

هدف اصلی این لایه امنیتی جلوگیری از دسترسی غیرمجاز به شبکه است.

در واقع این لایه به نوعی اولین خط دفاعی است که با مکانیزمهای امنیتی از قبیل فایروال، سیستمهای جلوگیری از نفوذ (IPS/IDS)، سیستمهای مدیریت آسیبپذیری دفاع در این لایه را انجام میدهد.

بروزرسانی منظم همه سیستمها در شبکه شرکت با وصلههای امنیتی لازم از جمله مواردی است که در این لایه به صورت منظم مورد بررسی قرار میگیرد.

Waf Firewall IPS/IDS

امنیت پیرامونی (Perimeter Security):

این لایه امنیتی تضمین می کند که از طریق فیزیکی یا سایبری از داراییهای شرکت محافظت کند.

از جمله مواردی که در این لایه مورد استفاده قرار میگیرد فایروال است که از شبکه در برابر عوامل خارجی محافظت میکند.

Secure DMZ Dos Protection Firewall IPS/IDS

علاوه بر موارد که در لایههای امنیتی فوق ذکر شده است دو بخش مانیتورینگ و پاسخگویی و همچنین مدیریت خط مشی در کلیه لایهها نظارت میکنند.

مانیتورینگ و مدیریت خط مشی

توضیحات مرتبط با این دو بخش فوق در ادامه ارائه شده است:

مانیتورینگ و پاسخگویی (Monitoring & response):

در این بخش از لایه حفاظتی که از نرمافزارهای نظیر SIEM (سامانه مدیریت اطلاعات و رویدادهای امنیتی) استفاده میشود.

جمعآوری رویداد از لایههای مختلف و ایجاد همبستگی سنجی بین رویدادهای همگون و ناهمگون حوادث مختلف در لایههای امنیتی کشف و پاسخ مناسب داده میشود.

پاسخ مناسب در قبال یک رخداد امنیتی با استفاده از کارشناسان مرکز عملیات امنیت و گروههای متخصص در حوزه جرمیابی دیجیتال صورت میپذیرد.

ابزارهایی نظارتی دیگر از قبیل PAM (مدیریت دسترسی) یا DAM (مدیریت دسترسی دیتابیس) نیز در این بخش قرار میگیرد.

در این بخش استفاده از منابع تهدید به منظور کشف حوادث بر اساس اطلاعات دریافتی از تیمهای امنیت سایبری بین المللی نیز در دستور کار قرار دارد.

بدین ترتیب در کلیه لایههای امنیتی بر اساس IOCهای منتشر شده رصد امنیتی صورت میپذیرد.

مدیریت خط مشی (Policy management):

در این بخش از امنیت نیز که کلیه لایههای دفاع در عمق را پوشش میدهد الزامات امنیتی به منظور بهبود امنیت به صورت دورهای در لایههای مختلف تدوین و منطبق میشود.

همچنین فرآیند مدیریت ریسک به منظور شناسایی خطرات و آسیبپذیریهای شرکت با دو گام اصلی ارزیابی ریسک و مقابله با ریسک و سهگام بعدی یعنی ارتباط، پایش و بازنگری ریسک در این بخش انجام میپذیرد.